1.5 네트워크 사이버 공격(Network Attacks)

- 악성소프트웨어 공격(Malware Attack: 멀웨어어택)

: 컴퓨터, 사용자에 대해 위해를 가할 수 있는 소프트웨어를 만들어 감염시킴 - 서비스 거부 공격(Denial of service Attack) *DoS, DDoS라 불림

: 컴퓨터나 네트워크가 정상적인 작동을 할 수 없게 만듦 - 스니핑 공격(Sniffing Attack)

: 네트워크 트레픽을 모닝터링해서 민감한 정보를 탈취(도청보다 광범위) - 가장 공격(Masquerading Attack)

: 신뢰할 수 있는 통신 주체를 가장해서 통신 상태의 민감한 정보를 탈취

악성 소프트웨어 공격

- 목적에 따른 분류

- Spyware: 민감 정보 탈취

- Bot_ware: DDoS 공격에 동원되는 좀비 컴퓨터

- Ranwomware: 정상적 접근 차단 및 금품 요구 *Ransom: 공물

- Backdoor_ware: 악의적 접근 통로 개설

- ...

- 전파 방식에 따른 분류

- 바이러스(Virus)

- 생물학적 바이러스와 같이 자신을 다른 실체(숙주 - 실행 프로그램, 문서 등)의

특정 위치에 복제하여 감염시키고,

- 사용자가 감염된 실체를 실행시킬 때 실행되고,

- 숙주의 이동 경로를 따라 전파되는 악성 소프트웨어

- 대표적 바이러스 전파 매개체: 메일 첨부파일 - 웜(Worm)

- 숙주 프로그램이나 문서에 포함되지 않고 독립적 프로그램으로 존재하고,

- 사용자 개입 없이 스스로 실행되며,

- 네트워크를 통해 스스로 다른 시스템으로 전파될 수 있는 능력을 가진 악성 소프트웨어

- 공격자가 원격에서 취약한 소프트웨어 실행하고 악성 소프트웨어 주입,

악성 소프트웨어가 다른 원격 컴퓨터의 유사 소프트웨어 실행을 통해

악성 소프트웨어 전파 - 트로이목마(Trojan Horse)

- 유용하거나 재미있는 소프트웨어로 가장하여

- 사용자로 하여금 다운로드 하거나 설치하게 함으로써

- 다른 시스템으로 침투하는 악성 소프트웨어

- 보안 소프트웨어 다운로드, 소프트웨어 마켓, P2P 파일 공유 사이트 등

서비스 거부 공격

- 서비스 거부 공격(DoS Attack)

: 시스템에 오류를 유발하거나 CPU, 메모리, 네트워크 대역폭, 하드 디스크 공간 등

시스템 자원을 고갈시켜 네트워크, 시스템, 그리고 응용 서버 등이

정상적인 서비스를 제공할 수 없게 만드는 공격

◆ DoS 공격 유형

- 오류 유발 DoS 공격(Error Triggering DoS Attack)

- 홍수 기반 DoS 공격(Flood-based DoS Attack)

- 대역폭(Bandwidth) 공격

- 연결(Connection) 공격

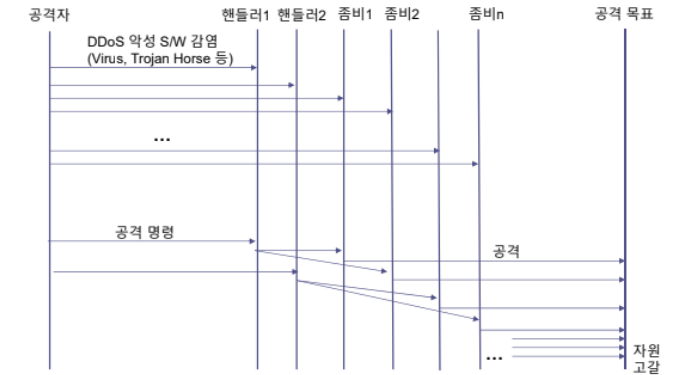

◆ DDoS 공격(Distributed DoS Attack)

- 목표를 보다 효과적으로 공격하고 공격 사실 추적을 어렵게 하기 위해

분산된 다수의 컴퓨터를 동원하여 수행하는 DoS 공격

- DDoS 공격에 동원되는 컴퓨터: 좀비(zombie) 컴퓨터 또는 봇(bot) 컴퓨터

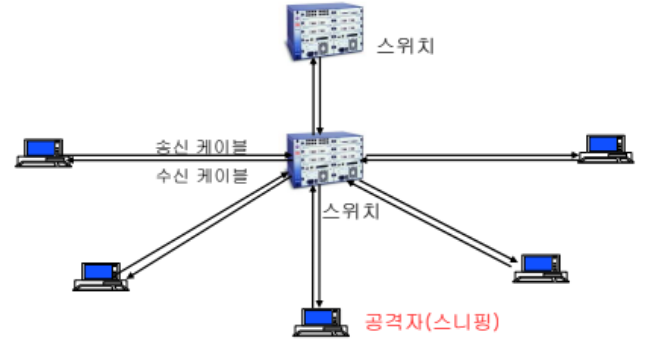

스니핑 공격

- 스니핑 공격(Sniffing Attack)

- 네트워크를 통과하는 데이터 트래픽을 분석하고 기록하여

IP 주소, 사용자 ID, 패스워드 등 민감한 정보를 가로채는 공격 - 패킷 분석기(예, Wireshark), 스니핑 공격을 위해 특별히 제작된 도구(예, Dsniff)

- 데이터 암호화 필요

가장 공격

- 가장 공격(Masquerading Attack)

- 신뢰할 수 있는 통신 주체를 가장하여 상대방과 통신하며

민감한 정보를 탈취하는 능력 - IP Spoofing 공격, 중간자 공격(Man-In-The-Middle Attack)

- 인증(Authentication) 과정 필요

*IP Spoofing 공격

: 나의 IP주소가 아닌, 남의 IP주소나 존재하지 않는 IP주소를 사용하여

출발지 주소를 만들어 Packet을 보내는 공격

*중간자 공격

: 두 당사자의 통신 중간에 공격자가 몰래 끼어들어

모니터링하면서 민감한 정보를 탈취하거나 조작하는 공격

'CS > 네트워크' 카테고리의 다른 글

| [컴퓨터네트워크] Chapter2.2 웹과 HTTP(1): 동작원리와 지속 비지속 연결 (0) | 2023.10.24 |

|---|---|

| [컴퓨터네트워크] Chapter2.1 응용계층원리 (0) | 2023.10.11 |

| [컴퓨터네트워크] Chapter1.4 프로토콜 계층 구조 (0) | 2023.10.10 |

| [컴퓨터네트워크] Chapter1.3 네트워크 코어와 라우터 (0) | 2023.10.10 |

| [컴퓨터네트워크] Chapter1.2 네트워크 엣지(Network Edge): 접속 네트워크(Access Network) (0) | 2023.10.09 |